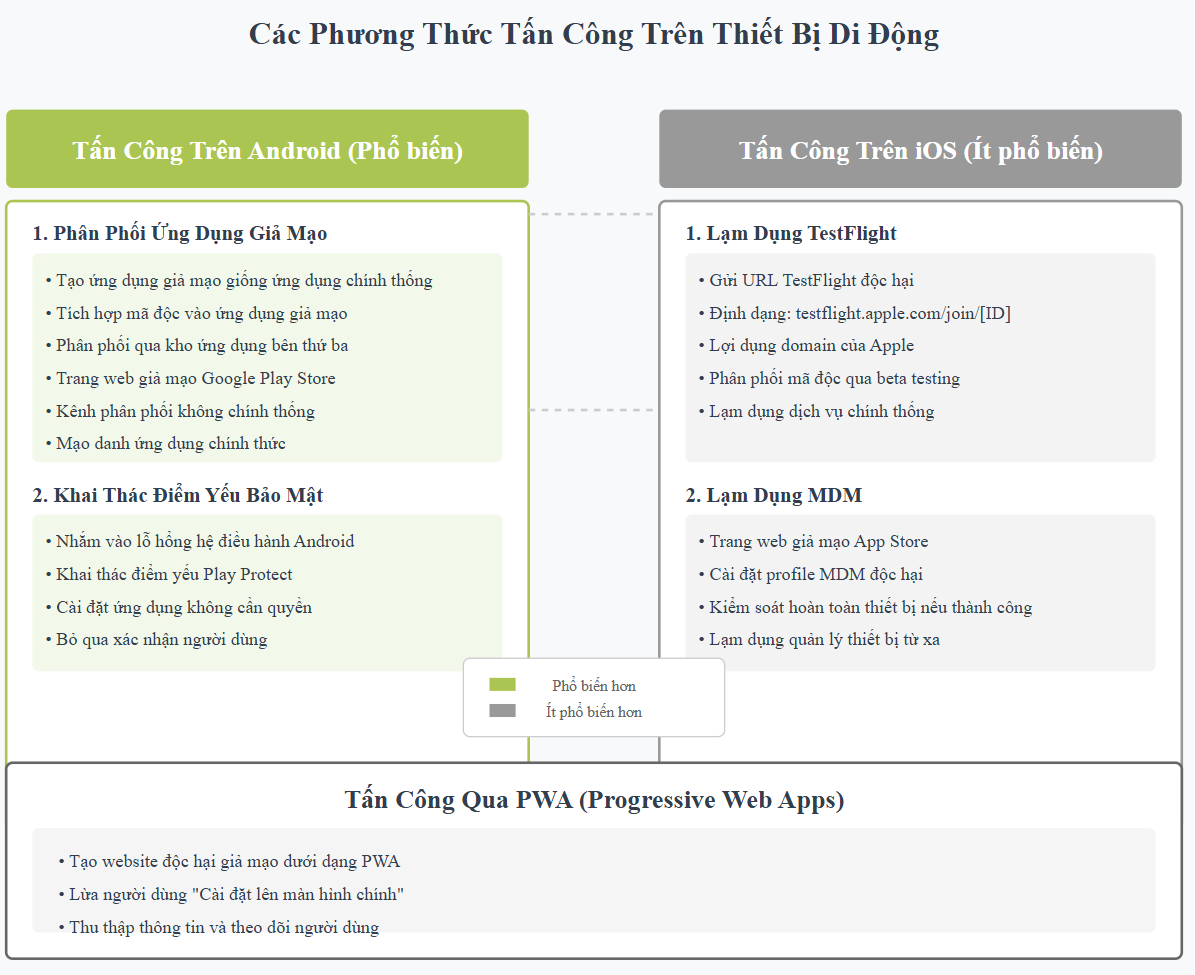

Trước tiên chúng ta hãy cùng tìm hiểu tổng quan về các phương thức tấn công trên thiết bị điện thoại di động.

Kịch bản lừa đảo: Giả Danh Nhân Viên Ngân Hàng - Mật Khẩu Sai Và Cái Bẫy Hoàn Hảo

Đây là một trong nhiều kịch bản được hacker sử dụng để lừa nạn nhân tải về các ứng dụng giả mạo chứa mã độc. Hoạt động này thuộc chiến dịch tấn công mạng mang tên GoldFactory, diễn ra từ năm 2023 đến nay. Theo cách định danh của CyProtek, chiến dịch này được mã hóa là 23xPH03NIX.

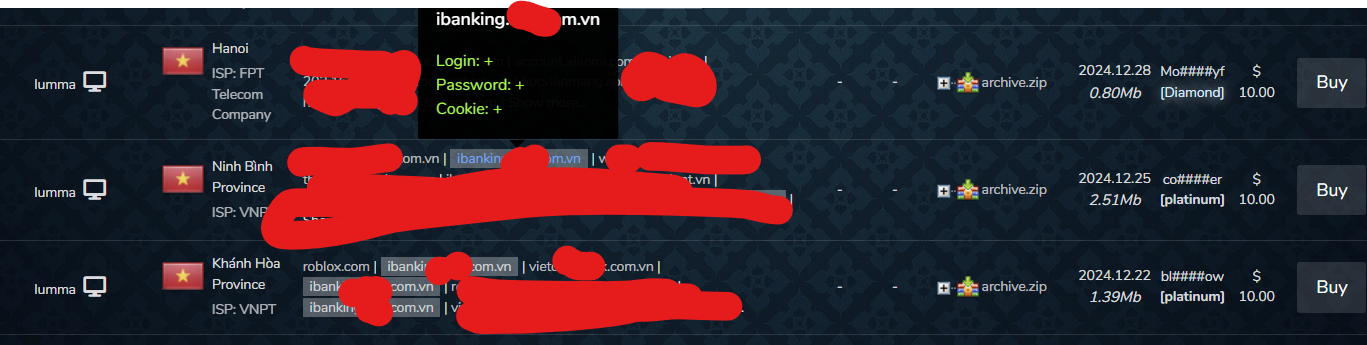

Bước 1: Hacker thường thu thập và mua thông tin trên các chợ đen giao dịch dữ liệu hoặc tìm kiếm dữ liệu công khai bị lộ do chính người dùng đăng tải trên Google, Facebook, Telegram, hoặc các diễn đàn của giới hacker mũ đen.

Một ví dụ điển hình: Hacker truy cập vào các chợ mua bán dữ liệu trái phép để mua thông tin lộ lọt của những nạn nhân bị nhiễm mã độc đánh cắp dữ liệu từ máy tính. Điều này thường xảy ra khi người dùng cài đặt phần mềm crack, phần mềm lậu, hoặc bị lừa tải về các tệp chứa mã độc.

Những thông tin mà hacker thu thập được ở bước này rất đa dạng và quan trọng cho các bước tiếp theo. Chúng bao gồm:

-

Số điện thoại

-

Địa chỉ email

-

Danh sách các website đã truy cập

-

Cookies

-

Địa chỉ IP

-

Tên đăng nhập và mật khẩu vào các website hoặc ứng dụng.

Bước 2: Hacker sử dụng tên đăng nhập và mật khẩu từ tệp dữ liệu lộ lọt để thử đăng nhập vào các tài khoản liên quan. Trong một số trường hợp, chúng có thể truy cập thành công, cho phép xem số dư tài khoản và thu thập thêm thông tin cá nhân của nạn nhân (tức nhiên là không chuyển tiền ra được vì cần mã OTP hoặc sinh trắc học)

Tuy nhiên, thay vì chỉ dừng lại ở việc khai thác thông tin, hacker thường cố tình khiến tài khoản bị vô hiệu hóa. Đây là bước chuẩn bị để thực hiện các hành vi tấn công tiếp theo, thường là những hành động phức tạp hơn nhằm chiếm đoạt tài sản hoặc thực hiện các hành vi lừa đảo như đã được mô tả trong bài viết này.

(Nguồn: chongluadao.vn)

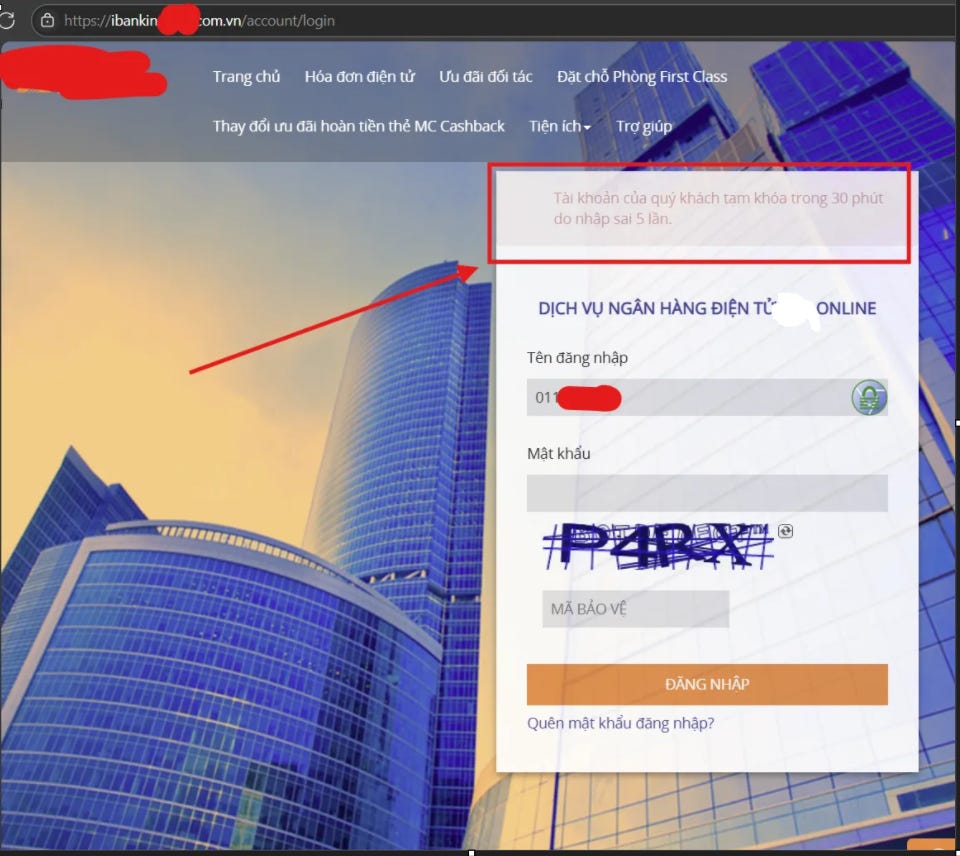

Bước 3: Hacker sử dụng các tài khoản (thông thường ở Việt Nam tài khoản đăng nhập ngân hàng có thể là số điện thoại, tên đăng nhập, chữ số ngẫu nhiên do ngân hàng cấp, và địa chỉ email) và hacker dùng mật khẩu ngẫu nhiên để cố tình đăng nhập sai nhiều lần, khiến tài khoản của nạn nhân bị khóa. Điều này được thực hiện có chủ đích, vì hacker biết rõ ngân hàng nào sẽ kích hoạt tính năng khóa tài khoản sau một số lần đăng nhập sai (dù đang trên một thiết bị mới hoàn toàn). Một số ngân hàng thì hacker sử dụng website, trong khi số khác có thể xử lý việc đăng nhập sai dẫn đến khoá tài khoản thông qua ứng dụng app.

Khi tài khoản bị khóa, tuỳ từng ngân hàng sẽ khác nhau:

-

Một số ngân hàng chỉ tạm thời khóa truy cập trong một khoảng thời gian nhất định.

-

Một số khác sẽ khóa hẳn tài khoản, buộc nạn nhân phải đến trực tiếp ngân hàng để khôi phục.

Hacker rất thông thạo cách vận hành của từng ngân hàng và thường sử dụng phương pháp loại trừ để tập trung vào các ngân hàng cho phép thiết lập lại tài khoản thông qua các thao tác online. Trong trường hợp này, nạn nhân có thể nhận mã OTP qua SMS, xác thực sinh trắc học trực tuyến, hoặc thực hiện các bước đơn giản mà không cần đến quầy giao dịch.

Có những ngân hàng thường xuyên bị nhắm đến bởi các đối tượng lừa đảo vì chính sách tạm thời khóa tài khoản, ví dụ: trong 30 phút. Tuy nhiên, để đảm bảo an toàn, chúng tôi không tiết lộ danh sách cụ thể các ngân hàng này.

Dưới đây là một trường hợp điển hình về một ngân hàng tạm khoá tài khoản trong 30 phút do nhập sai mật khẩu 5 lần (dù đang trên một thiết bị mới hoàn toàn)

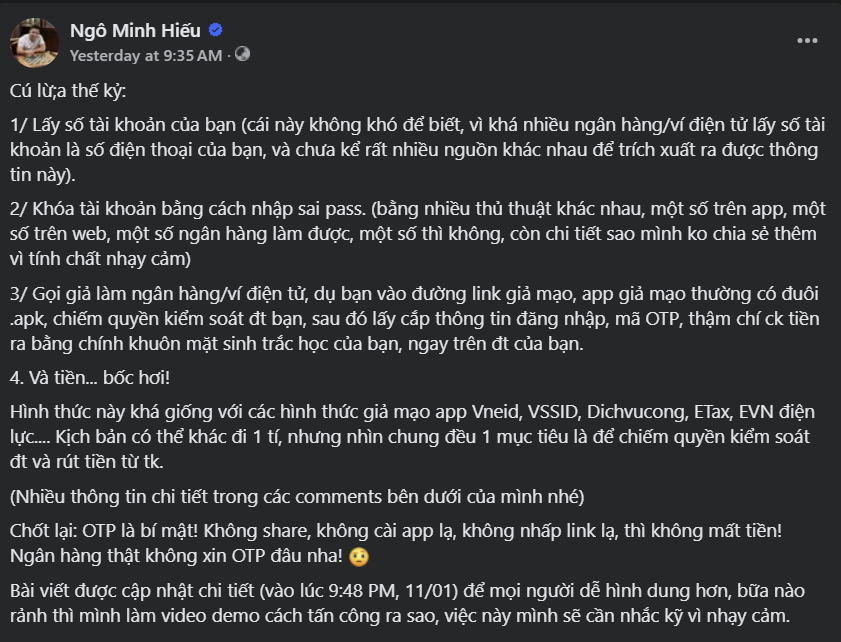

Bước 4: Hacker giả danh nhân viên ngân hàng và gọi điện trực tiếp để tiếp cận nạn nhân. Việc biết số điện thoại của bạn không phải là trở ngại lớn, bởi thông tin cá nhân, bao gồm số điện thoại, thường được giao dịch tràn lan trên thị trường chợ đen. Chỉ cần bỏ ra vài chục nghìn đồng, hacker đã có thể mua được thông tin của bạn thông qua các bot trên Telegram hoặc các hội nhóm chuyên mua bán dữ liệu cá nhân.

Các thông tin này, khi kết hợp với kịch bản lừa đảo tinh vi của hacker, sẽ được sử dụng để thực hiện các cuộc gọi thuyết phục và lừa đảo nhằm chiếm đoạt tài sản hoặc thông tin quan trọng khác.

Từ bước số 5 trở đi, hầu hết hacker hoặc kẻ lừa đảo đều áp dụng các phương thức tương tự trong những kịch bản tinh vi. Chúng thường giả mạo các cơ quan như Công an (VNEID), Bảo hiểm xã hội (VSSID), Điện lực (EVN), Cục thuế (ETax Mobile) hoặc các dịch vụ công trực tuyến để đánh lừa nạn nhân.

Bước 5: Khi hacker thao túng thành công tâm lý của nạn nhân bằng các kịch bản được chuẩn bị kỹ lưỡng, họ sẽ bắt đầu dẫn dụ nạn nhân tải ứng dụng app độc hại thông qua đường link giả hoặc quét mã QR chứa mã độc. Dưới đây là hai cách phổ biến mà hacker thường sử dụng:

Cảm ơn bạn đã đọc Blog của CyProtek - thuộc nhóm Chongluadao.vn! Bài viết này ở chế độ công khai nên hãy chia sẻ!

Share

Cách A: Chiếm đoạt số tiền nhỏ và thông tin quan trọng

-

Hacker thực hiện các giao dịch nhỏ dưới 10 triệu đồng/lần, đảm bảo tổng số giao dịch trong ngày không vượt quá 20 triệu đồng để tránh các bước xác minh sinh trắc học hoặc bảo mật nâng cao.

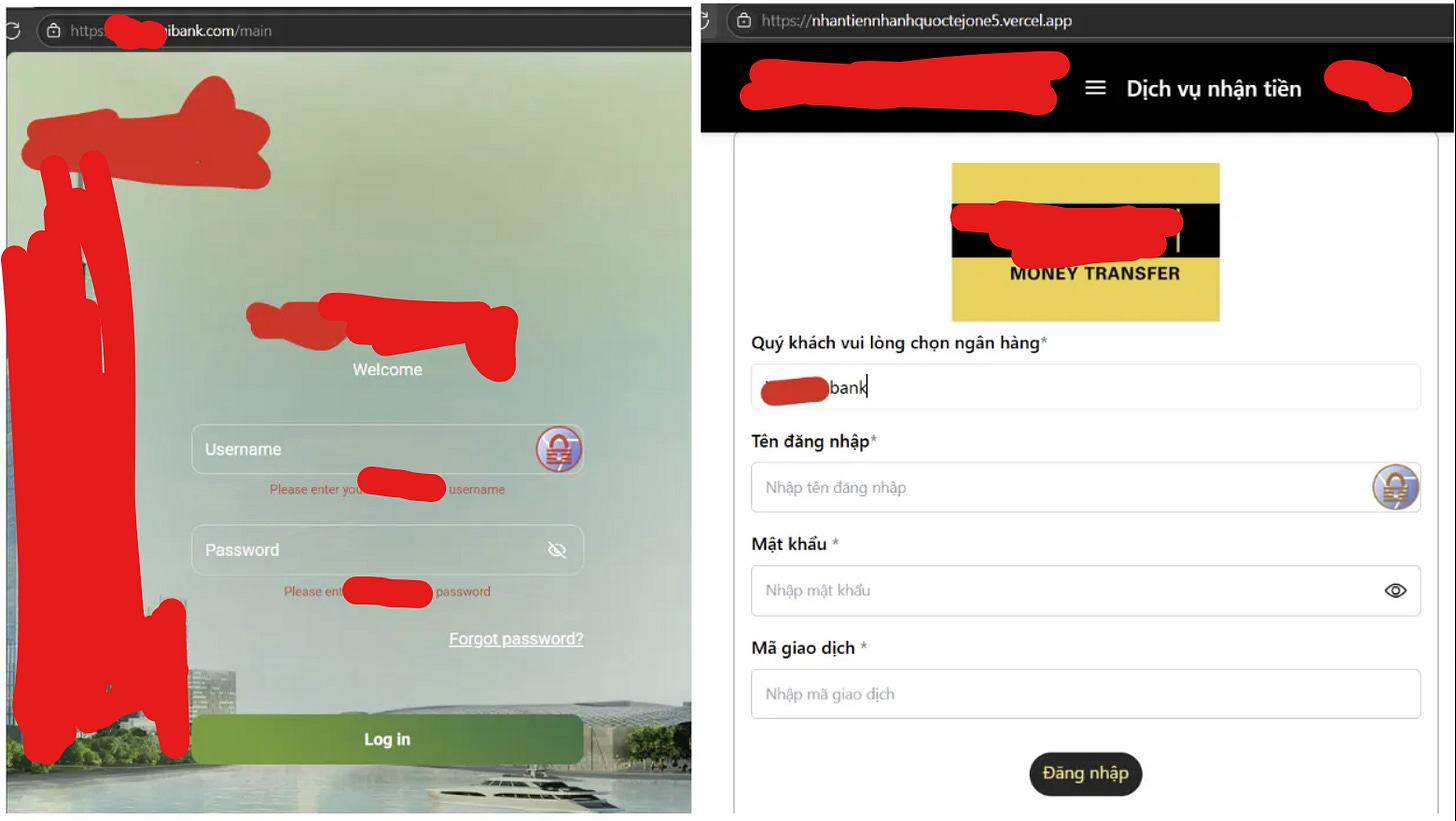

Hình ảnh trang web giả mạo để lấy cắp tài khoản ngân hàng, OTP, mã PIN… Cách thức thực hiện như sau:

-

Dẫn dụ qua website giả mạoHacker gửi cho nạn nhân một đường link dẫn đến trang web giả mạo, thiết kế giống hệt website chính thức của ngân hàng hoặc tổ chức tài chính.

-

Chiếm đoạt thông tin đăng nhập trong thời gian thựcKhi nạn nhân nhập thông tin tài khoản, hacker sử dụng kỹ thuật theo dõi thời gian thực để nắm bắt dữ liệu. Thông tin này bao gồm:

-

Tên đăng nhập và mật khẩu

-

Mã OTP được gửi qua tin nhắn văn bản SMS hoặc email

-

Mã PIN dùng cho SmartOTP

-

Ảnh chụp mặt trước và sau của thẻ tín dụng

-

Hình ảnh CCCD hoặc giấy tờ tùy thân khác.

-

-

Tối ưu hóa việc lừa đảoHacker tiếp tục điều hướng các thao tác trên website giả mạo, thực hiện các hành động chuyển khoản hoặc lấy thêm thông tin cần thiết cho các giao dịch tiếp theo.

Lưu ý quan trọng:Hình thức lừa đảo này không mới mà chỉ là biến thể của các chiêu trò đã xuất hiện từ trước. Các cơ quan chức năng và báo chí đã liên tục cảnh báo về thủ đoạn này từ năm 2023 đến nay. Mặc dù thay đổi đôi chút về kịch bản, hình thức này vẫn đặc biệt nguy hiểm với những người dùng thiếu cảnh giác.

Cách B: Chiếm đoạt số tiền lớn qua ứng dụng app giả mạo

-

Hacker sử dụng các kịch bản tinh vi để lừa đảo chiếm đoạt số tiền lớn, nhắm vào người dùng Android thông qua việc giả mạo tổ chức uy tín và dẫn dụ nạn nhân tải ứng dụng độc hại. Chi tiết như sau:

-

Giả danh tổ chức đáng tin cậyHacker đội lốt nhân viên từ:

-

Ngân hàng

-

Công an (VNEID)

-

Bảo hiểm xã hội (VSSID)

-

Điện lực (EVN)

-

Cục thuế (ETax Mobile)

-

Dịch vụ công trực tuyến.

Họ liên hệ qua điện thoại, Zalo, các app OTT, email, hoặc tin nhắn, tạo cảm giác cấp bách, yêu cầu nạn nhân thực hiện theo chỉ dẫn.

-

-

Dẫn dụ cài ứng dụng app giả mạoHacker yêu cầu tải ứng dụng có đuôi .apk (dành cho Android). Trước đây, có ứng dụng giả mạo nhắm vào iOS, nhưng hiện tại, do hệ điều hành iOS bảo mật cao hơn và khó khai thác, hacker tập trung chủ yếu vào Android.

-

Chiếm quyền kiểm soát thiết bịSau khi nạn nhân cài đặt ứng dụng, hacker:

-

Theo dõi toàn bộ hoạt động trên thiết bị

-

Thu thập thông tin nhạy cảm, bao gồm mật khẩu, OTP, hoặc mã PIN

-

Thực hiện các giao dịch lớn hoặc chiếm đoạt tài khoản.

-

Lưu ý:

Đây không phải hình thức lừa đảo mới mà là biến thể của các chiêu trò đã được cảnh báo nhiều lần từ năm 2023. Người dùng cần thận trọng và chỉ tải ứng dụng từ các nguồn chính thức như Google Play Store (CHPlay) hoặc App Store.

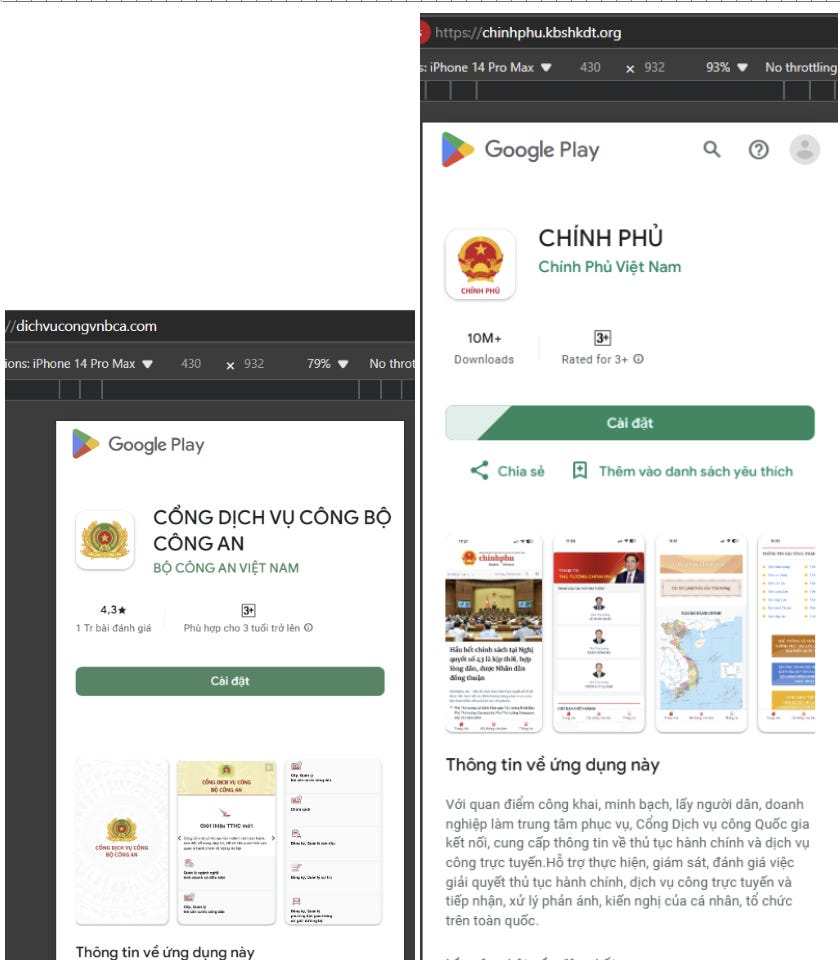

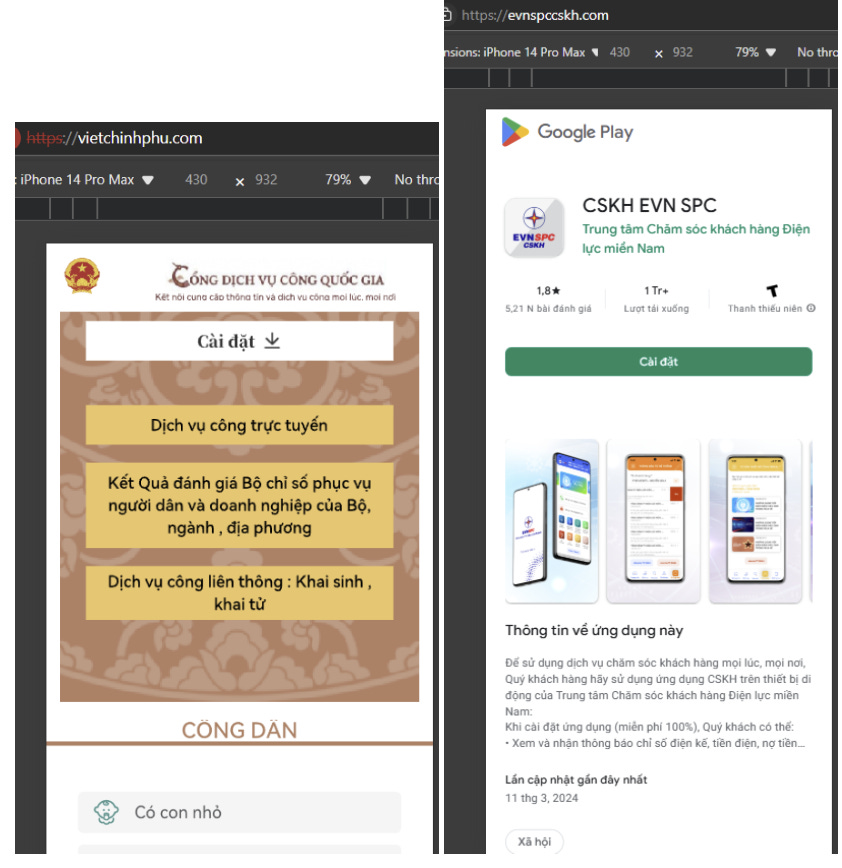

Hacker sử dụng các website giả mạo này (như các hình dưới đây) để dẫn dụ bạn tải app giả mạo có đuôi tệp tin là: .apk, từ đó chiếm quyền kiểm soát thiết bị Android, khi nạn nhân nhấp vào chữ Cài Đặt hay Tải Về thì ngay lập tức trình duyệt web trên điện thoại sẽ tải về tệp tin thường có đuôi là: .apk (đối với điện thoại Android). Điều này giúp hacker thực hiện các hành vi lừa đảo hoặc chiếm đoạt tài sản.

Chi tiết thêm: Đặc điểm nhận biết các trang web giả mạo

-

Các trang web dẫn dụ tải ứng dụng thường sao chép logo, hình ảnh, và nội dung từ các app chính thống. Tuy nhiên, nếu quan sát kỹ, bạn có thể phát hiện các dấu hiệu bất thường như:

-

Lỗi chính tả, ngữ pháp Nội dung trên trang web thường có lỗi chính tả hoặc cách hành văn không tự nhiên.

-

Tên miền giả mạo

-

Sử dụng tên miền phụ hoặc tên miền chính có từ khóa liên quan đến app chính thống, ví dụ:

-

evnspccskh[.]com: giả mạo EVN (Tập đoàn điện lực Việt Nam), có chữ evn trong tên miền chính.

-

chinhphu[.]kbshkdt[.]org: giả mạo Chính Phủ Việt Nam, có chữ chinhphu trong tên miền phụ.

-

dichvucongvnbca[.]com: giả mạo Dịch vụ công, có chữ dichvucong trong tên miền chính.

-

-

-

Logo hoặc giao diện giả mạo Google Play Store (CH Play) Trang web thường hiển thị logo Google Play Store nhưng không phải đường dẫn chính thức.

-

Bước 6: Khi nạn nhân đã bị dẫn dụ cài đặt ứng dụng app giả mạo độc hại trên máy Android, hacker sẽ tiếp tục thực hiện các bước tinh vi hơn để chiếm quyền kiểm soát thiết bị:

-

Hướng dẫn qua video call (Facetime) Hacker yêu cầu nạn nhân sử dụng một thiết bị khác (thường là điện thoại hoặc máy tính bảng) để thực hiện video call. Trong cuộc gọi này, chúng đóng vai “nhân viên hỗ trợ” và hướng dẫn “tận tình” nạn nhân thực hiện các thao tác cần thiết trên thiết bị điện thoại Android đã cài ứng dụng giả mạo.

-

Kích hoạt quyền trợ năng (Accessibility) Hacker "tận tình" chỉ dẫn nạn nhân cấp quyền truy cập sâu cho ứng dụng giả mạo, bao gồm:

-

Quyền trợ năng (Accessibility): Cho phép ứng dụng:

-

Xem màn hình thiết bị trong thời gian thực.

-

Theo dõi hành động và thao tác của nạn nhân.

-

Nhập và điều khiển dữ liệu từ xa.

-

-

Quyền truy cập tin nhắn: Lấy mã OTP từ SMS hoặc các ứng dụng bảo mật như Safekey.

-

Quyền truy cập tệp tin và dữ liệu cá nhân: Đọc và sao chép hình ảnh, video, và tài liệu lưu trên thiết bị.

-

-

Chiếm toàn quyền kiểm soát thiết bị Khi quyền truy cập đã được cấp, hacker có thể:

-

Theo dõi toàn bộ thao tác của nạn nhân trên màn hình.

-

Ghi lại tên đăng nhập, mật khẩu, mã OTP từ ngân hàng hoặc các ứng dụng khác.

-

Xem và xóa tin nhắn trên các ứng dụng như Zalo, Facebook Messenger.

-

Điều khiển thiết bị từ xa, bao gồm cả việc gửi tiền, chuyển khoản, hoặc xóa dữ liệu để xóa dấu vết.

-

-

Hiển thị giao diện giả để đánh lạc hướng nạn nhân

Khi ứng dụng giả mạo đã được kích hoạt đầy đủ quyền truy cập, hacker thường hiển thị một giao diện giả trên màn hình của nạn nhân với thông báo như:“Nhân viên đang xác thực, vui lòng không thao tác trên điện thoại.”Giao diện này được thiết kế để nạn nhân tin rằng việc thiết lập đang diễn ra và không nghi ngờ bất kỳ điều gì.

Lúc này, thiết bị điện thoại Android của nạn nhân hoàn toàn nằm trong tay hacker.

Khi ứng dụng giả mạo đã được cài đặt và kích hoạt toàn quyền trên thiết bị, hacker tiếp tục sử dụng các phương pháp tinh vi để thu thập thông tin nhạy cảm và khai thác thiết bị:

-

Chèn lớp giao diện (overlay) để đánh lừa nạn nhân Ứng dụng giả mạo sử dụng kỹ thuật chèn đè giao diện (overlay), hiển thị một màn hình giả phía trên. Điều này khiến nạn nhân không thể thấy các thao tác thật sự đang diễn ra phía sau, làm họ hoàn toàn mất cảnh giác.

-

Ghi lại toàn bộ thao tác của nạn nhân (keylogger) Hacker kích hoạt tính năng keylogger để ghi lại mọi thao tác bàn phím trên thiết bị. Điều này cho phép chúng:

-

Thu thập mật khẩu tài khoản ngân hàng.

-

Ghi lại mã OTP hoặc các mã bảo mật được nhập.

-

Lưu lại bất kỳ thông tin nhạy cảm nào khác được nhập trên thiết bị.

-

-

Truy cập vào thư viện ảnh và ứng dụng ghi chú Hacker tận dụng quyền đã được cấp để:

-

Mở thư viện ảnh và tìm kiếm các hình chụp màn hình chứa thông tin nhạy cảm như số tài khoản, mật khẩu, hoặc mã PIN.

-

Truy cập ứng dụng Ghi Chú (Notes), nơi nhiều người có thói quen lưu trữ các thông tin quan trọng như:

-

Mã OTP, mật khẩu.

-

Mã PIN hoặc thông tin tài khoản ngân hàng.

-

-

Trích xuất và lưu trữ các dữ liệu quan trọng từ đây.

-

-

Tấn công vào ứng dụng ngân hàng Nếu nạn nhân có các ứng dụng ngân hàng trên thiết bị, hacker sẽ sử dụng thông tin thu thập được để:

-

Mở các ứng dụng ngân hàng.

-

Nhập tên đăng nhập, mật khẩu, và mã OTP đã thu thập để thực hiện giao dịch trái phép.

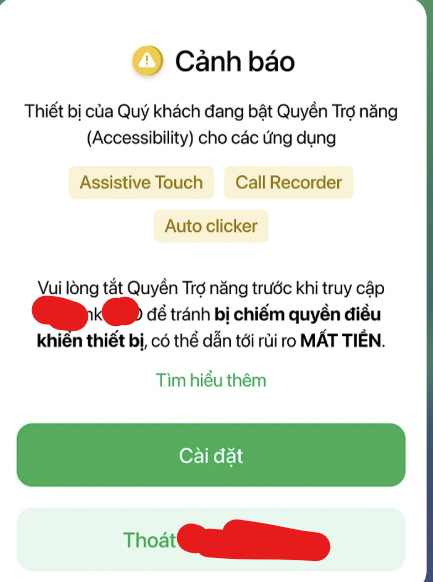

Nếu ngân hàng có bảo mật cao, ứng dụng có thể cảnh báo người dùng về:

-

Sự hiện diện của ứng dụng giả mạo trên thiết bị.

-

Quyền truy cập trợ năng đang được kích hoạt trái phép.

-

Chi tiết thêm: Hacker không chỉ dừng lại ở việc lợi dụng lỗ hổng bảo mật cơ bản, mà còn tìm cách vượt qua cả những cơ chế bảo mật tiên tiến của các ứng dụng ngân hàng thông qua các biện pháp kỹ thuật cao cấp hơn. Dưới đây là chi tiết về phương thức của chúng:

Phân tích và dịch ngược (reverse engineering) ứng dụng ngân hàng

Hacker sử dụng kỹ thuật dịch ngược để phân tích mã nguồn của các ứng dụng ngân hàng chính thống. Mục tiêu là:

-

Hiểu rõ cơ chế bảo mật, như cách hoạt động của xác thực OTP, mã hóa dữ liệu, và các biện pháp phát hiện thiết bị lạ.

-

Phát hiện các điểm yếu hoặc lỗ hổng có thể khai thác.

Tạo ra ứng dụng ngân hàng đã bị chỉnh sửa (mod app)

Sau khi dịch ngược thành công, hacker tạo ra các phiên bản ứng dụng ngân hàng bị chỉnh sửa, gọi là app mod. Những ứng dụng này:

-

Loại bỏ hoặc làm vô hiệu hóa các cơ chế bảo mật, như cảnh báo thiết bị lạ hoặc phát hiện quyền trợ năng không an toàn.

-

Trông giống hệt ứng dụng ngân hàng chính thống, khiến người dùng khó phát hiện.

Kinh doanh giải pháp hack

Những nhóm hacker chuyên nghiệp, như các nhóm từ Trung Quốc hoạt động tại Campuchia, Lào, hoặc Myanmar, thường phát triển các công cụ hoặc giải pháp hack ứng dụng ngân hàng. Sau đó, chúng:

-

Bán các giải pháp này cho các nhóm lừa đảo khác, giúp họ dễ dàng vượt qua các hệ thống bảo mật.

-

Thậm chí cung cấp dịch vụ hỗ trợ kỹ thuật để khai thác hiệu quả hơn.

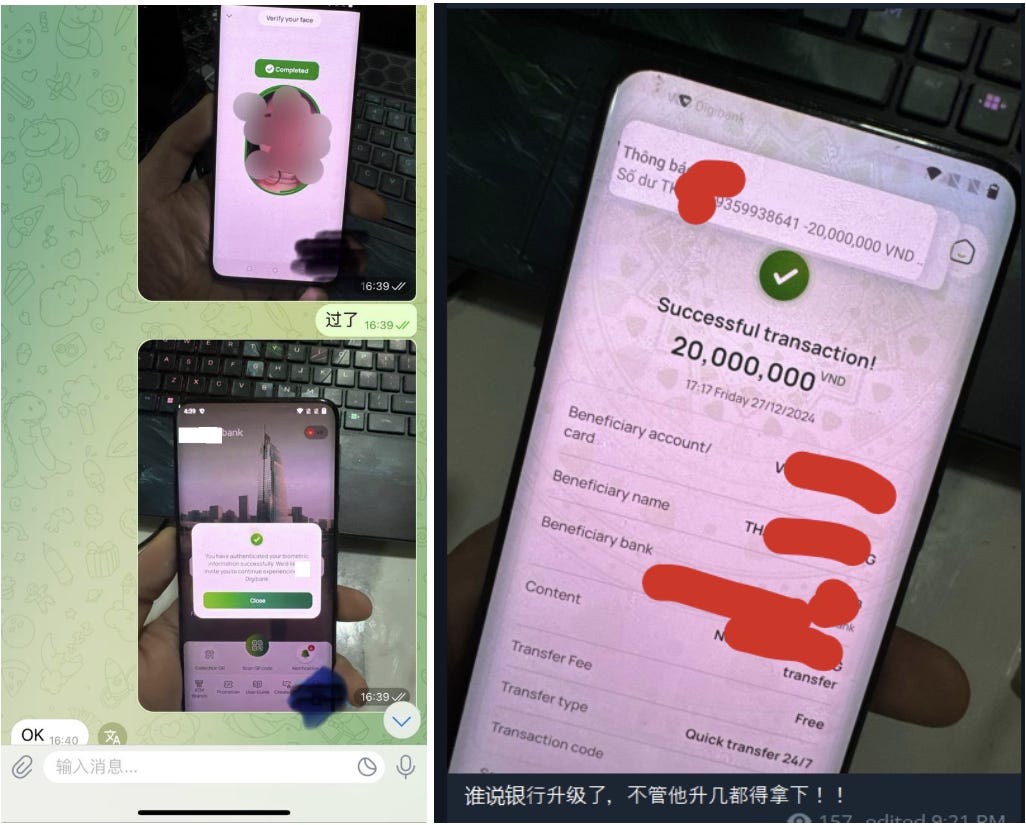

Tâm lý và thái độ của hacker

Một minh chứng điển hình là tuyên bố từ một nhóm hacker Trung Quốc vào ngày 27/12/2024, liên quan đến một ngân hàng lớn tại Việt Nam. Chúng viết (dịch từ tiếng Trung):“Ai nói ngân hàng đã được nâng cấp? Dù có nâng cấp đến mức nào, chúng tôi vẫn phải hạ nó xuống!”Điều này thể hiện thái độ tự tin và quyết tâm của hacker trong việc phá vỡ mọi biện pháp bảo mật, bất kể mức độ nâng cấp của ngân hàng.

Hacker luôn tìm cách vượt qua các rào cản bảo mật. Do đó, người dùng và ngân hàng cần không ngừng nâng cao ý thức và áp dụng biện pháp phòng ngừa để bảo vệ tài sản số.

e. Triển khai hành vi chiếm đoạt tài sản

Sau khi có được quyền truy cập, hacker sẽ thực hiện giao dịch chuyển khoản lớn, bằng cách chèn lớp giao diện (overlay - như đã nói trên, tại bước a) để đánh lừa nạn nhân thực hiện xác thực sinh trắc học.

Xóa tin nhắn có mã OTP để xóa dấu vết.

Thậm chí, xóa hoặc làm gián đoạn hoạt động của các ứng dụng bảo mật trên thiết bị.

Lưu ý: Các ứng dụng app giả mạo, sau khi chiếm quyền kiểm soát thành công, thường chạy ngầm trong nền (background) của điện thoại xuyên suốt quá trình nạn nhân sử dụng thiết bị. (Xem hình minh họa bên dưới)

Nhìn chung: Hacker có thể vượt qua các cơ chế bảo mật của ứng dụng ngân hàng thông qua 4 phương pháp dưới đây. Lưu ý: Tất cả các tình huống này chỉ xảy ra khi thiết bị của nạn nhân đã bị chiếm quyền kiểm soát bởi ứng dụng giả mạo.

Hacker có thể rút bất kỳ số tiền nào trong tài khoản ngân hàng hoặc ví điện tử của nạn nhân. Đồng thời, chúng có thể dụ nạn nhân thực hiện xác minh sinh trắc học (như quét khuôn mặt) bằng cách yêu cầu họ quay trái, quay phải, lại gần, ra xa, lên, xuống... Thực chất, ứng dụng giả mạo lúc này chèn một lớp phủ (overlay) lên màn hình, làm nạn nhân lầm tưởng đang làm việc với nhân viên ngân hàng, bưu điện, hoặc cơ quan chức năng. Điều này thường xảy ra trong các giao dịch lớn (trên 10 triệu đồng).

Nhóm CyProtek thuộc dự án Chongluadao đã thu thập và quay lại video bằng chứng cho thấy hacker hoặc các nhóm lừa đảo thực hiện các thao tác này. Những clip này được ghi lại từ các máy chủ mà hacker sử dụng để điều khiển thiết bị của nạn nhân theo thời gian thực. Để bảo vệ quyền riêng tư, nhóm đã che đi các thông tin nhạy cảm, tránh ảnh hưởng đến cá nhân và tổ chức ngân hàng.

-

Ứng dụng app giả mạo có thể vượt qua cơ chế bảo mật cơ bản của một số ngân hàng, cho phép hacker thực hiện giao dịch mà không bị phát hiện. Xem video bên dưới.

Bonus video mới nhất ngày 13/01/2025, khi nhóm chúng tôi thu thập được từ một máy chủ điều khiển thiết bị điện thoại nạn nhân của hacker. Xem video bên dưới.

-

Hacker có thể liên kết ví điện tử với tài khoản ngân hàng, thực hiện xác minh sinh trắc học và sau đó rút tiền từ ví. Xem video bên dưới.

-

Một số hacker có khả năng chỉnh sửa (mod) ứng dụng ngân hàng chính thống, loại bỏ các cơ chế bảo mật. Sau đó, chúng tải ứng dụng app đã chỉnh sửa này lên thiết bị của nạn nhân để thực hiện chuyển tiền và xác minh sinh trắc học. Xem video bên dưới.

-

Thay vì truy cập ứng dụng app ngân hàng, hacker có thể thực hiện lệnh rút tiền qua trang web của ngân hàng. Sau đó, chúng dùng ứng dụng app ngân hàng để xác thực giao dịch. Xem video bên dưới.

Bước 7: Sau khi rút hết tiền từ tài khoản ngân hàng và ví điện tử, hacker thường thực hiện các bước sau để xoá dấu vết:

-

Xóa dữ liệu liên quan đến giao dịch:

-

Xóa tất cả tin nhắn SMS và email có liên quan đến giao dịch.

-

Gỡ cài đặt các ứng dụng app ngân hàng, bao gồm cả ứng dụng chính thống và ứng dụng app đã mod chỉnh sửa.

-

-

Cắt đứt liên lạc với nạn nhân:

-

Hacker sẽ chặn hoặc ngắt liên lạc qua các kênh như Zalo, nhằm tránh bị truy vết hoặc đối phó với nạn nhân.

Để hoàn tất toàn bộ quá trình tấn công này, hacker thường mất từ 30 đến 60 phút, tùy thuộc vào điều kiện cụ thể và khả năng phản ứng của nạn nhân.

-